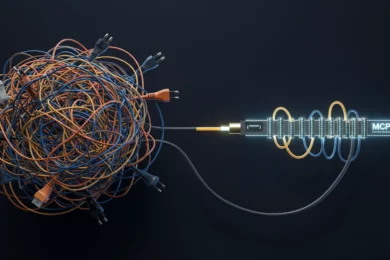

La sécurité est un puzzle à deux facettes. De l’intérieur, nous recherchons un sens de confort et d’assurance alors que de l’extérieur, les voleurs, criminels, arnaqueurs, hackers et vandales recherchent des insuffisances, des failles à exploiter pour compromettre et créer des dommages à ce que nous avons de plus cher.

🛑 La cybersécurité t’intéresse mais tu ne sais pas par où commencer ? J’ai créé le cours parfait pour toi. Clique simplement ici pour l'acheter.

Afin de mieux saisir les enjeux liés à la sécurité, il est essentiel de traverser la frontière pour se retrouver à l’extérieur pour rechercher des moyens non autorisés de se retrouver de nouveau à l’intérieur.

Le problème est que la plupart d’entre nous sommes aveuglés de ne pas pouvoir constater de potentiels problèmes par notre confiance et notre croyance qui insinue que nos maisons et surtout nos entreprises seraient fortement sécurisées.

Nous pensons que des portes blindées, des verrous puissants, des systèmes d’informations hautement sécurisés et chers ou un chien de garde seraient suffisants pour nous protéger infailliblement.

Mais la vérité est toute autre : tous les jours des gouvernements sont espionnés et piratés, tous les jours de très grandes entreprises perdent de l’argent parce qu’elles auraient été compromises de quelque façon que ce soit. Tous les jours, des personnes sont espionnées depuis leurs domiciles à partir de caméras qu’elles auraient plutôt installées dans le but de renforcer la sécurité de leurs domiciles. Tous les jours, des gens se font voler de l’argent depuis leurs banques ou leurs comptes Mobile Money, etc.

Si tu es comme de nombreux congolais, tu me diras : « oui mais ça c’est dans les pays où la technologie est évoluée et chez nous ce n’est pas le cas donc on s’en fou, nous on cherche l’emploi. ». Ok, mais que penses-tu donc de cet article paru dans LeCongolais.Fr le 03 novembre 2021 où l’on évoque un détournement de 2 milliards à la Banque Postale du Congo à travers le piratage de cartes monétiques ? Je te laisse lire l’article et tirer tes conclusions.

En gros, ce qu’il faut retenir une fois pour toute concernant la sécurité c’est que peu importe comment quelque chose paraisse impossible, il existe toujours un moyen intelligent et inattendu d’y porter atteinte.

Si quelqu’un te disait qu’il pouvait voler le sac de ta femme en plus d’obtenir le code PIN de sa carte de crédit vers son guichet automatique de banque sans l’agresser et sans même qu’elle se rende compte d’être en train d’être dévalisée, que répondrais-tu ?

Tu répondrais certainement en disant que ta femme n’est pas bête pour se faire avoir si facilement, n’est-ce pas ? Tu diras que ce n’est même pas possible même en rêve. Très bien. Je vais te raconter une petite histoire et tu me diras à la fin si tu ne changes pas d’avis !

Le Social Engineering en action…

Nous voici dans un café au dernier étage d’un centre commercial : il règne un calme apaisant et un homme en veste est assis sur une table où se trouvait sa mallette attendant tranquillement qu’une victime se pointe, chose qui se produit juste quelques moments après.

Une femme accompagnée d’une de ses amies viennent s’assoir sur une table à côté de celle où se trouvait l’homme en veste. Une fois assise, cette femme pose son sac sur la chaise vide juste à côté.

Pour ce faire, elle tire la chaise vers elle pour facilement poser sa main sur son sac certainement pour garder un œil dessus.

L’homme en veste voulait bien voler le sac mais avec la main de la femme constamment dessus en plus de la présence de son amie, c’était très difficile. Mais après un bon moment, l’amie de cette femme s’est déplacée. La cible se retrouvait ainsi seule et l’homme en veste fait signe à ses deux complices qui étaient chargés de faire leur entrée dans la scène pour jouer le rôle d’un couple.

Ce couple est entré dans le café et a demandé à la femme si elle pouvait les prendre en photo de couple. Plutôt joyeuse qu’on lui ait demandé une telle chose, la femme du sac accepte avec plaisir. Par conséquent, elle se retrouve dans l’obligation d’enlever sa main sur son sac, de prendre l’appareil photo du couple et de se lever pour prendre en photo, l’heureux couple et pendant qu’elle se fait distraire, l’homme en veste s’est tranquillement chargé de prendre le sac de la femme et de l’enfermer dans sa mallette comme si de rien n’était.

🛑 La cybersécurité t’intéresse mais tu ne sais pas par où commencer ? J’ai créé le cours parfait pour toi. Clique simplement ici pour l'acheter.

La femme désormais victime ne s’en est jamais rendu compte jusqu’à ce que le couple ne se barre et juste quelque temps après que le couple soit désormais hors de vue, elle constate finalement que son sac n’était plus là.

Instantanément, elle a commencé à paniquer. Elle se releva et regarda frénétiquement autour d’elle et c’est exactement ce que l’homme en veste attendait. Il lui demande finalement si elle avait besoin d’aide.

La femme lui demande s’il a vu quelque chose. L’homme en veste lui répond qu’il n’avait rien vu mais réussi à convaincre la femme de s’assoir et de penser un instant à ce qui se trouvait dans le sac. Elle lui confie qu’il y a avait à l’intérieur: son téléphone, du make-up, un peu d’espèces et sa carte de crédit. BOOM!

L’homme en veste lui demande aussitôt de quelle banque elle était cliente en poursuivant qu’il travaillait exactement pour cette même banque. Quelle chance ! L’homme en veste rassure la femme en lui disant que tout devrait rapidement entrer dans l’ordre mais qu’elle devra annuler sa carte bancaire immédiatement.

L’homme en veste prend sen téléphone et fait croire à la femme qu’il entrait en contact avec le service adéquat de la banque pour gérer sa situation lorsqu’en réalité, il se met en communication avec l’un de ses complices : la personne du sexe masculin de notre couple de tout à l’heure à qui il va laisser le soin de berner la dame.

L’homme en veste remet ainsi son téléphone à la femme victime. Au bout du fil, le complice était dans une voiture. Mais pour simuler qu’il se trouvait dans un environnement de travail comme des bureaux de banque, il avait mis un CD qui jouait des fonds sonores téléchargés depuis l’internet afin de donner l’impression d’être au bureau.

Il a réussit à garder la femme calme et de la rassurer avant de lui dire que sa carte pouvait très vite être annulée. Toutefois, pour ce faire, qu’elle devrait pour vérifier son identité, entrer son code PIN sur le téléphone qu’elle était en train d’utiliser : donc le téléphone de l’homme en veste.

Maintenant tu peux imaginer la suite toi-même, l’escroc a non seulement en sa possession le sac de la victime, sa carte de crédit, le nom de la banque mais aussi le code PIN lui permettant de se rendre à un guichet automatique de banque pour vider le compte de cette femme. Non ?

🛑 La cybersécurité t’intéresse mais tu ne sais pas par où commencer ? J’ai créé le cours parfait pour toi. Clique simplement ici pour l'acheter.

C’est dire encore une fois que peu importe comment un système semble sécurisé, il existe toujours un moyen de le compromettre et très souvent, l’humain représente le maillon faible : facile à manipuler et à tromper.

Créer une situation de panique, utiliser l’influence, des techniques de manipulation ou encore, le fait de créer en quelqu’un un sentiment de confiance sont des exemples de méthodes utilisées par les criminels pour mettre leurs victimes à l’aise et afin de les dépouiller sans qu’elles ne s’en rendent compte.

Cet exemple est peut-être extrême mais il démontre parfaitement qu’avec un peu de créativité, des arnaques à priori impossibles peuvent devenir possibles. Ainsi, la première étape pour aspirer à une meilleure sécurité consiste d’accepter le fait que tout système est vulnérable et peut être compromis.

Par ailleurs, penser qu’un système ne peut être compromis, c’est comme se voiler la face pendant que tu roules à une vitesse exagérée sur l’autoroute.

Dans cette perspective, le social engineering existe pour mettre à ta disposition, d’importantes informations sur les méthodes utilisées par les criminels pour briser des systèmes prétendus sécurisés, hautement sécurisés. Cela étant dit, si tu penses que tu n’as jamais été couillonné(e) ou qu’il soit impossible de te couillonner, je me demande juste quel genre de substances tu consommes pour avoir de telles hallucinations.

Bienvenue dans le monde du social engineering

Le social engineering a longtemps été incompris. Cela a conduit à des opinions divergentes sur ce que c’est réellement et sur comment ça fonctionne. Ainsi, certains préfèrent penser qu’il s’agit juste de techniques de manipulation et de mensonges pour obtenir gratuitement des choses telles que des tickets de concert gratuits ou encore, des gratifications sexuelles.

D’autres pensent qu’il s’agit tout simplement d’outils utilisés par les criminels et les arnaqueurs ou qu’il s’agisse d’une science dont les théories pourraient être subdivisées en catégories ou encore en équations puis étudiées.

Ou qu’il s’agisse d’un art mystique conférant à ses pratiquants, la capacité d’utiliser de puissants tours d’esprits tels des magiciens ou des illusionnistes.

Toutefois, la vérité est que le social engineering est employé chaque jour par des personnes ordinaires dans toutes les situations de la vie. Un enfant voulant à tout prix son sac de bonbons ou un employé souhaitant obtenir une augmentation de salaire utilise le social engineering.

Le social engineering est pratiqué dans tous les milieux : gouvernementaux, dans le business, le marketing ou autre. Malheureusement, il est aussi utilisé par les criminels, les voleurs, les arnaqueurs pour frauduleusement pousser des personnes à divulguer des informations qui les rendent vulnérables à des attaques de tout genre. Ainsi, comme tout outil, le social engineering n’est ni bon, ni mauvais : juste un outil pouvant être utilisé pour de bonnes ou mauvaises raisons suivant la moralité de celui qui l’emploie.

Maintenant… considère un peu les questions suivantes :

- As-tu été sommé(e) de t’assurer que la sécurité de ton entreprise est garantie ?

- Es-tu juste un enthousiaste qui est passionné de lire les dernières sur la sécurité ?

- Es-tu un étudiant en informatique prévoyant se spécialiser en sécurité plus tard ?

- Es-tu juste un particulier craignant les dangers de la fraude ou de l’usurpation d’identité ?

- Es-tu présentement un professionnel du social engineering cherchant de nouvelles techniques à appliquer dans ton métier ?

- Es-tu un professionnel de la cybersécurité chargé d’évaluer le niveau de sécurité de tes clients ?

Peu importe la situation qui est la tienne, il existe forcément un angle à partir duquel le social engineering serait pertinent pour toi. Apprendre le social engineering pourrait t’aider à comprendre comment les escrocs opèrent afin de te protéger d’eux. Mais tu pourrais toi-même aussi apprendre à mieux employer le social engineering pour faire le bien autour de toi.

Conclusion

Pendant que les systèmes informatiques deviennent de plus en plus sécurisés, les hackers et les criminels se tournent vers le maillon le plus faible de la chaine de sécurité – l’homme – pour assouvir leurs fins malicieuses.

La seule solution viable pour l’homme de se protéger consiste à se former et à s’informer sur les techniques employées par les criminels pour opérer et le social engineering étant massivement utilisé par ces derniers, son apprentissage devient presque un impératif si l’on tient à sa sécurité.

Le social engineering est partout et très présent sur les réseaux sociaux. En effet, selon KnowBe4, société du célèbre hacker et expert en social engineering, Kevin Mitnick : « Seulement environ 3% des malware exploitent exclusivement des failles techniques. Les 97% restants cibles des utilisateurs à travers du social engineering. »

Après avoir lu cet article, quelles sont tes impressions ? Laisse-moi un commentaire. Et si cet article t’a été bénéfique, n’oublie pas de le partager pour apprendre ton entourage à prendre conscience et à mieux se protéger des méchants !

🛑 STOP!

La cybersécurité t’intéresse mais tu ne sais pas par où commencer ? J’ai créé le cours parfait pour toi. Clique simplement ici pour l’acheter.

Aucun Commentaire